一、LDAP 账户配置

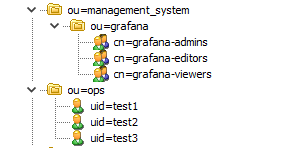

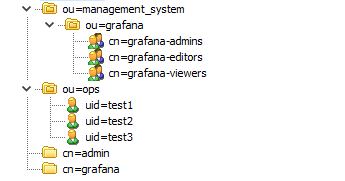

1.1 创建ldap普通用户

创建普通用户、用户组并关联对应的用户,便于测试grafana权限

1.2 创建只读用户

创建grafana只读用户,用于grafana查询ldap登录账户信息

1 | [root@localhost ~]# cd openldap-2.4.44/etc/openldap |

1 | #绑定grafana账户权限 |

二、Grafana 集成LDAP

2.1 设置ldap配置文件

1 | [root@localhost ~]# cd grafana-7.1.0/conf/ |

host:就是指定你的ldap服务器,可以指定多个,需要分隔符。

port:你的ldap服务器的监听的端口。

bind_dn: 你需要特定ou的管理员账号,最好使用可读权限。

bind_password: 上面账号的密码。

search_filter: 用户搜索的过滤表达式,配合search_base_dns。

search_base_dns: 用户搜索的范围,这里在people这个ou里面搜索所有的用户,需要配合search_filter来完成用户的过滤。

group_search_filter: 组搜索的过滤表达式,配合group_search_base_dns。

group_search_base_dns: 指定组搜索的范围,我们的grafana这个ou里面设置了3个组。

servers.attributes: 这个主要是用户获取特定提取到的用户条目有特定字段的提取, username从查询的用户信息取特定字段值作为grafana的用户名,

member_of 代表,根据group_search_base_dns和group_search_filter 得到特定的一个组后,取那个字段作为组名字。 这个取到的结果需要和下面的映射保持一致。

email代表取特定用户的mail字段作为grafana用户的email信息。

servers_group_mappings: 这个是用于定义ldap用户组和grafana角色组的映射关系的, 上面member_of ,group_search_base_dns和group_search_filter 这三个条件可以获取到ldap的组名,这里要和三个条件获取的一致。

2.2 启用ldap认证

1 | [root@localhost ~]# vim grafana-7.1.0/conf/defaults.ini |

完了之后重启grafana

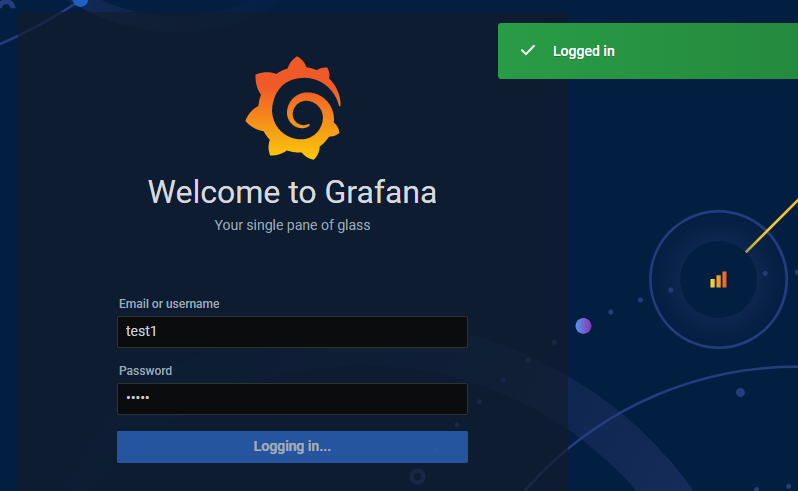

三、测试ldap账户登录

分别使用前面创建的test账户登录,查看配置的权限是否正确