这里介绍一个免费的工具Kcptun,它是一个非常简单和快速的,基于 KCP 协议的 UDP 隧道,它可以将 TCP 流转换为 KCP+UDP 流。而 KCP 是一个快速可靠协议,能以比 TCP 浪费10%-20%的带宽的代价,换取平均延迟降低 30%-40%,且最大延迟降低三倍的传输效果。

1.部署Shadowsocks服务端

1.1 Linux安装Shadowsocks

1 | $ pip install shadowsocks |

1.2 配置

1 | $ cat ss/ssserver.json |

1.3 启动

1 | $ ssserver -c /work/admin/ss/ssserver.json |

1.4 添加到开机启动

1 | $ sudo vim /etc/rc.d/rc.local |

2.部署Kcptun服务端

2.1 Linux安装kcptun

1 | $ git clone https://github.com/kuoruan/shell-scripts |

1 | $ ./kcptun.sh #如版本太旧可更新到最新版本./kcptun.sh update |

2.2 Kcptun配置文件

1 | $ cat /usr/local/kcptun/server-config.json |

2.3 启动kcptun

1 | $ nohup sudo /usr/local/kcptun/server_linux_amd64 -c /usr/local/kcptun/server-config.json & |

2.4 添加到开机启动

1 | $ sudo vim /etc/rc.d/rc.local |

别忘了添加执行权限

1 | $ sudo chmod +x /etc/rc.d/rc.local |

3.客户端配置(Windows)

3.1 配置Kcptun客户端

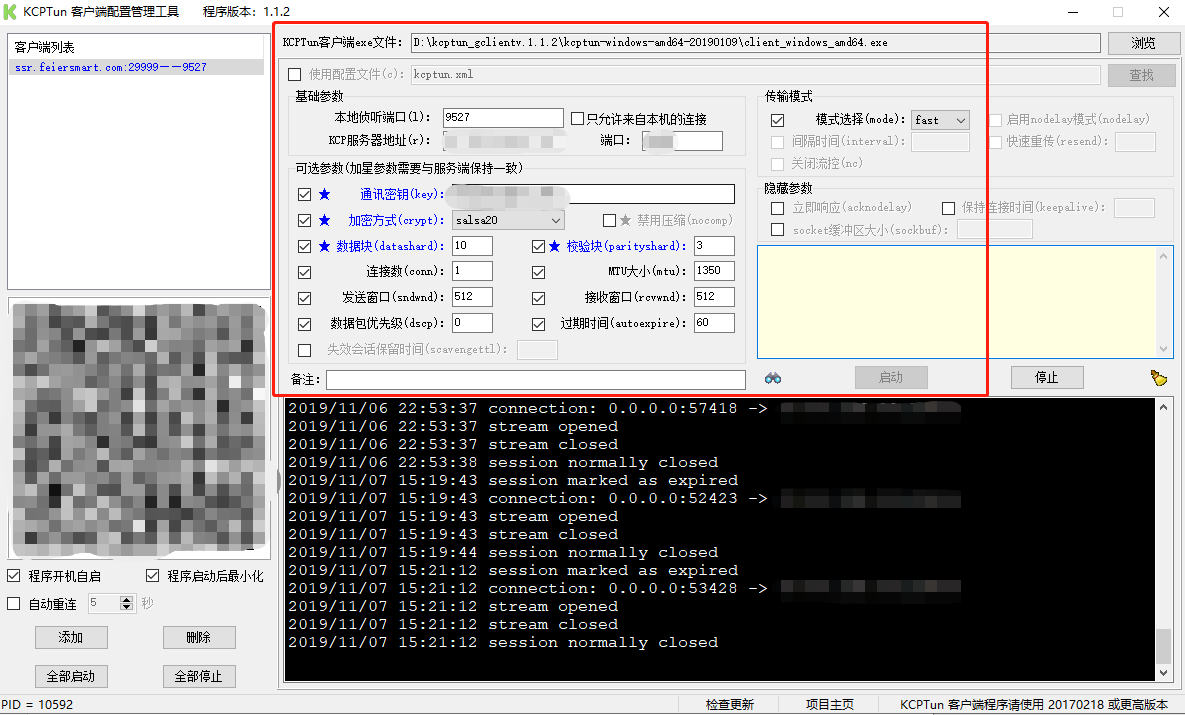

设置KcpTun Tools

解压后打开主程序进行配置

上图仅供参考,具体相关参数需要跟服务端保持一致,红框内为必填项

3.2配置Shadowsocks客户端

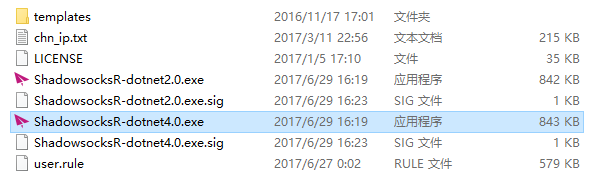

优先使用 ShadowsocksR-dotnet4.0.exe

客户端配置

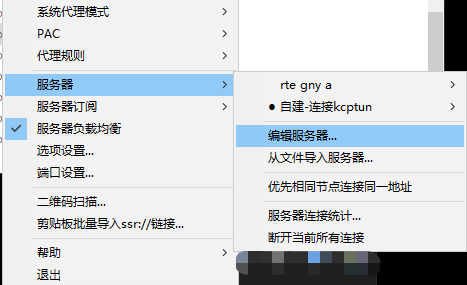

双击运行后,在任务栏里找到ShadowsocksR程序,右建选择服务器 — 编辑服务器

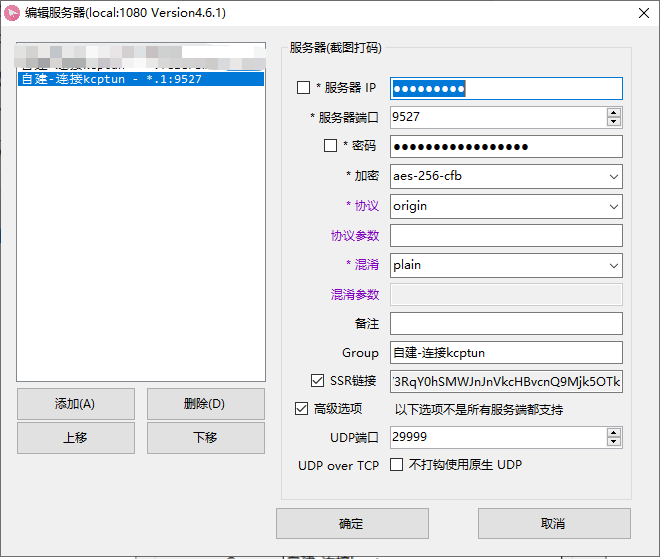

然后依次输入服务器端对应的信息,在 服务器IP,服务器端口 填Kcptun客户端的IP和端口,其它的跟ssr服务端保持一致

确认无误后点击确定,那么现在就可以尽情观看youtube 1080p视频了

3.3 Linux客户端配置

下载最新版kcptun客户端

https://github.com/xtaci/kcptun

编辑配置文件

1 | { |

启动客户端

1 | $ ./kcptun/client_linux_amd64 -c /work/admin/downloads/kcptun/kcptun.json |

ss客户端连接

1 | $ sslocal -s 127.0.0.1 -p 54321 -k "ssr密码" -l 10800 -t 600 -m aes-256-cfb |

3.4 梅林路由器配置

这里有一个前提:路由器必需装载梅林系统,刷机的过程如下:

让Router进入救援模式:此操作很关键,先关机,再按住路由器Reset 按钮不放的同时接通路由器电源,直到看到电源灯慢闪时放开Reset按钮,这里输入路由器的地址192.168.50.1上传老版本的华硕固件。

先刷完老版本的ASUS官网固件后,在点系统管理 固件升级 上传梅林的固件,刷完重启即可。

老版本华硕固件 FW_RT_AC66U__B1_300438420308.trx

格林固件 RT-AC68U_380.69_2-X7.8-ks.trx

特别提示:以上只针对华硕路由器 RT-AC1750 B1,刷机期间千万不要贸然重启路由器否则很有可能变砖,有兴趣的小伙伴可以尝试一下。

梅林路由器安装SS,先登录到路由器命令行

1 | cd /tmp |

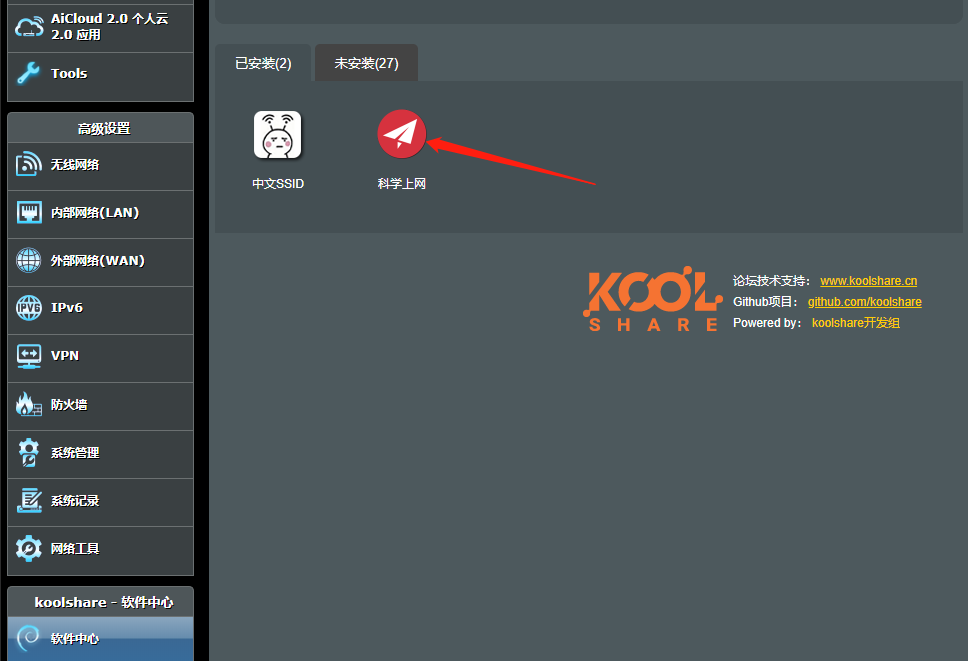

重启路由器就会在软件中心中看见了shadowsocks了,没错就是叫 “科学上网” 的这个东东

点击进去配置Kcptun,在kcp参数配置方式 可选择输入模式和选择模式,我这里使用的输入模式

这里的配置相对简单,kcp参数可以从Windows的kcptun上复制过来

然后在节点管理 – 添加节点 – 编辑SSR账号,服务器地和端口填上一步创建kcptun所写的本地监控地址和端口

添加好后,确保上方的科学上网开关是开启状态,在刚刚的节点管理中点击应用

等待路由器进行测试,测试完成后国外连接后面显示 √ 表示连接成功,从此连接该路由器的设备都可以科学上网了。