一、Docker 中的网络功能介绍:

默认情况下,容器可以建立到外部网络的连接,但是外部网络无法连接到容器。

Docker 允许通过外部访问容器或容器互联的方式来提供网络服务

外部访问容器:

容器中可以运行一些网络应用,要让外部也可以访问这些应用,可以通过 -P 或 -p 参数来指定端口映射。

环境:运行一个容器,提供web服务和ssh服务

宿主机启用路由转发(net.ipv4.ip_forward=1)

通过docker commit或dockerfile生成一个web应用的镜像,这里我通过docker dockerfile构建镜像模板

1.1 创建一个sshd_dockerfile工作目录

1 | [root@localhost ~]# mkdir sshd_dockerfile |

编辑run.sh文件

1 | [root@localhost sshd_dockerfile]# vim run.sh |

在主机上生成ssh秘钥对,并创建authorized_keys文件

1 | [root@localhost sshd_dockerfile]# ssh-keygen -t rsa |

编写dockerfile文件

1 | [root@localhost sshd_dockerfile]# vim dockerfile |

在sshd_dockerfile目录下,使用docker build命令来创建镜像

注意:在最后还有一个”.”,表示使用当前目录中的dockerfile

1 | [root@localhost sshd_dockerfile]# docker build -t centos:http . |

执行docker images查看新生成的镜像

1 | [root@localhost sshd_dockerfile]# docker images |

当使用–P(大写)标记时,Docker 会随机映射一个随机的端口到内部容器开放的网络端口。

注:-P使用时需要指定–expose选项或dockerfile中用expose指令容器要暴露的端口,指定需要对外提供服务的端口

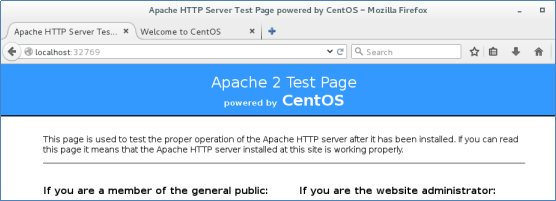

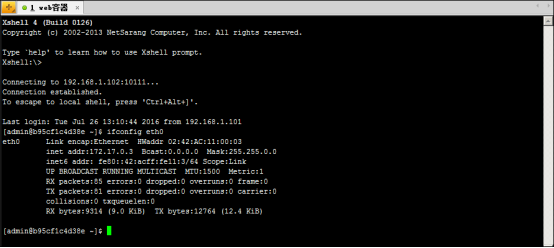

使用 docker ps 可以看到,本地主机的32770被映射到了容器的22端口,本地主机的32769被映射到了容器的80端口,本地主机的32768被映射到了容器的443 端口。

1 | [root@localhost ~]# docker run -d -P centos:http |

此时访问本机的 32770端口即可访问容器内 ssh 应用。

1 | [root@localhost ~]# ssh admin@localhost -p 32770 |

注:192.168.1.102是宿主主机地址。

查看容器运行的httpd进程

1 | [admin@ba8f0989b897 ~]$ pgrep httpd |

此时访问本机的 32769端口即可访问容器内 web 应用

此时访问本机的 32769端口即可访问容器内 web 应用

-p(小写)则可以指定要映射的端口,并且,在一个指定端口上只可以绑定一个容器。支持的格式有ip:hostPort:containerPort | ip::containerPort | hostPort:containerPort

注意:

•容器有自己的内部网络和 ip 地址(使用 docker inspect 可以获取所有的变量。)

• -p 标记可以多次使用来绑定多个端口

1.2 映射所有接口地址:

使用 hostPort:containerPort 格式,将本地的10111端口映射到容器的 22 端口,本地的801端口映射到容器的80端口可以执行

1 | [root@localhost ~]# docker run -d -p 10122:22 -p 8080:80 centos:http |

测试访问:

1.2-1)ssh测试:

使用xshell工具:

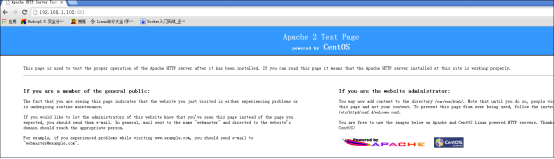

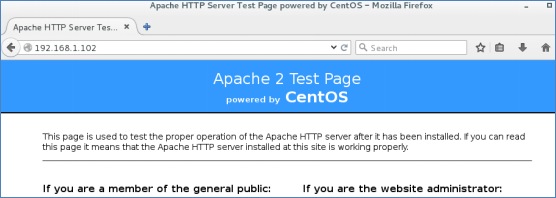

测试web访问

1.3 映射到指定地址的指定端口

可以使用 ip:hostPort:containerPort 格式,指定映射使用一个特定地址,比如宿主机网卡配置的一个地址192.168.1.102

1 | [root@localhost ~]# docker run -dit -p 192.168.1.102:10112:22 -p 192.168.1.102:80:80 centos:http |

1.4 映射到指定地址的任意端口

使用 ip::containerPort 绑定192.168.1.102的任意端口到容器的80端口,本地主机会自动分配一个口。–name为启动的容器指定一个容器名。

1 | [root@localhost ~]# docker run -d -p 192.168.1.102::80 --name webserver centos:http |

注:还可以使用 udp 标记来指定 udp 端口

1 | # docker run -d -p 127.0.0.1:5000:5000/udp –name db4 commit:v1 |

查看映射端口配置

使用 docker port 来查看当前映射的端口配置,也可以查看到绑定的地址

1 | [root@localhost ~]# docker port webserver |

二、Docker NAT iptables实现

默认情况下,容器可以主动访问到外部网络的连接,但是外部网络无法访问到容器

2.1 容器访问外部实现

容器所有到外部网络的连接,源地址都会被 NAT 成本地系统的 IP 地址(即docker0地址)。这是使用 iptables 的源地址伪装操作实现的

查看主机的 NAT 规则

1 | [root@localhost ~]# iptables -t nat -vnL |

其中,上述规则将所有源地址在 172.17.0.0/16 网段,目标地址为其他网段(外部网络)的流量动态伪装为从系统网卡发出。MASQUERADE 跟传统 SNAT 的好处是它能动态从网卡获取地址。

2.2 外部访问容器实现

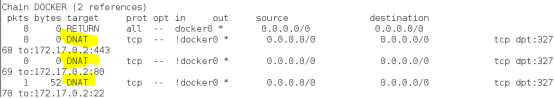

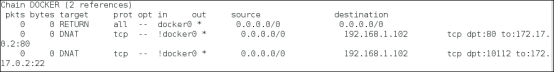

容器允许外部访问,可以在 docker run 时候通过 -p 或 -P 参数来启用,不管用那种办法,其实也是在本地的 iptable 的 nat 表中添加相应的规则

2.2-1)使用 -P 时:

1 | [root@localhost ~]# docker run -d -P centos:http |

2.2-2)使用 -p 80:80 时:

1 | [root@localhost ~]# docker run -d -p 80:80 centos:http |

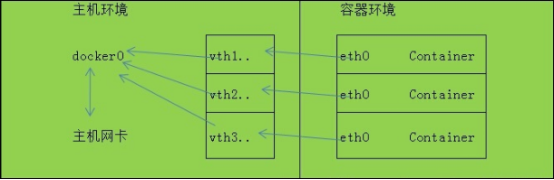

三、docker0 网桥

Docker服务默认会创建一个 docker0 网桥(其上有一个 docker0 内部接口),它在内核层连通了其他的物理或虚拟网卡,这就将所有容器和本地主机都放到同一个物理网络。

Docker 默认指定了 docker0 接口的 IP 地址和子网掩码,让主机和容器之间可以通过网桥相互通信

由于目前 Docker 网桥是 Linux 网桥,用户可以使用 brctl show 来查看网桥和端口连接信息。

1 | [root@localhost ~]# brctl show |

注:brctl 命令在centos中可以使用yum install bridge-utils 来安装

每次创建一个新容器的时候,Docker 从可用的地址段中选择一个空闲的 IP 地址分配给容器的eth0端口。使用本地主机上 docker0 接口的 IP 作为所有容器的默认网关。

1 | [root@localhost ~]# docker ps -a |

Docker 网络配置

Docker 四种网络模式

docker run 创建 Docker 容器时,可以用 –net 选项指定容器的网络模式,Docker 有以下 4 种网络模式:

host 模式,使用 –net=host 指定。

container 模式,使用 –net=container:NAMEorID 指定。

none 模式,使用 –net=none 指定。

bridge 模式,使用 –net=bridge 指定,默认设置。

3.1 host 模式

如果启动容器的时候使用 host 模式,那么这个容器将不会获得一个独立的 Network Namespace,而是和宿主机共用一个 Network Namespace。容器将不会虚拟出自己的网卡,配置自己的 IP 等,而是使用宿主机的 IP 和端口。

例如,我们在192.168.1.102/24 的机器上用 host 模式启动一个含有 web 应用的 Docker 容器,监听 tcp 80 端口。当我们在容器中执行任何类似 ifconfig 命令查看网络环境时,看到的都是宿主机上的信息。而外界访问容器中的应用,则直接使用192.168.1.102:80 即可,不用任何 NAT 转换,就如直接跑在宿主机中一样。但是,容器的其他方面,如文件系统、进程列表等还是和宿主机隔离的。

3.1-1) 启动容器前,执行pgrep http查看宿主机httpd进程

1 | [root@localhost ~]# pgrep httpd |

上面显示结果说明宿主机没有httpd进程运行

3.1-2)用 host 模式启动一个含有 web 应用的 Docker 容器

1 | [root@localhost ~]# docker images |

3.1-3)用浏览器访问宿主机地址的80端口

注意防火墙:

1 | [root@localhost ~]# firewall-cmd --add-port=80/tcp |

3.2 container 模式

这个模式指定新创建的容器和已经存在的一个容器共享一个 NetworkNamespace,而不是和宿主机共享。新创建的容器不会创建自己的网卡,配置自己的 IP,而是和一个指定的容器共享 IP、端口范围等。同样,两个容器除了网络方面,其他的如文件系统、进程列表等还是隔离的。两个容器的进程可以通过 lo 网卡设备通信。

3.2-1)运行一个容器:查看容器的IP

1 | [root@localhost ~]# docker run -it docker.io/centos:centos6 |

将容器切换到后台运行:ctrl+p ctrl+q

3.2-2)在运行一个容器使用container模式:查看新容器的地址

1 | [root@localhost ~]# docker ps |

3.3 one模式

这个模式和前两个不同。在这种模式下,Docker 容器拥有自己的 Network Namespace,但是,并不为 Docker容器进行任何网络配置。也就是说,这个 Docker 容器没有网卡、IP、路由等信息。需要我们自己为 Docker 容器添加网卡、配置 IP 等。

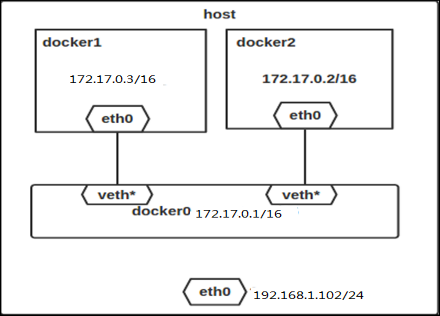

3.4 bridge模式

当 docker 启动时,会在主机上创建一个 docker0 的虚拟网卡。他随机挑选 RFC1918 私有网络中的一段地址给 docker0 。比如 172.17.0.1/16,16 位掩码的网段可以拥有 65534 个地址可以使用,这对主机和容器来说应该足够了。

docker0 不是普通的网卡,他是桥接到其他网卡的虚拟网卡,容器使用它来和主机相互通信。当创建一个 docker 容器的时候,它就创建了一个对接口,当数据包发送到一个接口时,另外一个接口也可以收到相同的数据包,它们是绑在一起的一对孪生接口。这对接口在容器中那一端的的名字是 eth0 ,宿主主机端的会指定一个唯一的名字,比如 vethAQI2QT 这样的名字。

所有的 veth* 的接口都会桥接到 docker0 ,这样 docker 就创建了在主机和所有容器之间一个虚拟共享网

bridge 模式是 Docker 默认的网络设置,此模式会为每一个容器分配 Network Namespace、设置 IP 等,并将一个主机上的 Docker 容器连接到一个虚拟网桥上。当 Docker server 启动时,会在主机上创建一个名为 docker0 的虚拟网桥,此主机上启动的 Docker 容器会连接到这个虚拟网桥上。虚拟网桥的工作方式和物理交换机类似,这样主机上的所有容器就通过交换机连在了一个二层网络中。接下来就要为容器分配 IP 了,Docker 会从 RFC1918 所定义的私有 IP 网段中,选择一个和宿主机不同的IP地址和子网分配给 docker0,连接到 docker0 的容器就从这个子网中选择一个未占用的 IP 使用。如一般 Docker 会使用 172.17.0.0/16 这个网段,并将 172.17.0.1/16 分配给 docker0 网桥(在主机上使用 ifconfig 命令是可以看到 docker0 的,可以认为它是网桥的管理接口,在宿主机上作为一块虚拟网卡使用)

Docker完成以上网络配置的过程大致是这样的:

在主机上创建一对虚拟网卡veth pair设备。veth设备总是成对出现的,它们组成了一个数据的通道,数据从一个设备进入,就会从另一个设备出来。因此,veth设备常用来连接两个网络设备。

Docker将veth pair设备的一端放在新创建的容器中,并命名为eth0。另一端放在主机中,以veth65f9这样类似的名字命名,并将这个网络设备加入到docker0网桥中,可以通过brctl show命令查看。

注:brctl 工具依赖 bridge-utils 软件包1

2

3

4[root@localhost ~]# brctl show

bridge name bridge id STP enabled interfaces

docker0 8000.02424adc44fa no veth33164ac

virbr0 8000.525400e7be5f yes virbr0-nic从docker0子网中分配一个IP给容器使用,并设置docker0的IP地址为容器的默认网关。

容器内部访问外网以及容器和主机之间的端口映射都是通过Iptables实现的,可以查看Iptables表分析。查看当前 docker0地址1

2

3

4

5

6

7

8

9[root@localhost ~]# ifconfig docker0

docker0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 172.17.0.1 netmask 255.255.0.0 broadcast 0.0.0.0

inet6 fe80::42:4aff:fedc:44fa prefixlen 64 scopeid 0x20<link>

ether 02:42:4a:dc:44:fa txqueuelen 0 (Ethernet)

RX packets 224 bytes 50408 (49.2 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 237 bytes 27815 (27.1 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0在容器运行时,每个容器都会分配一个特定的虚拟机口并桥接到 docker0。每个容器都会配置同 docker0 ip 相同网段的专用 ip 地址,docker0 的 IP 地址被用于所有容器的默认网关。

4.1运行一个容器:

1 | [root@localhost ~]# docker run -dit centos:http |

4.2查看当前运行的容器:

1 | [root@localhost ~]# docker ps |

4.3通过brctl show命令查看

1

2

3

4

5

[root@localhost ~]# brctl show

bridge name bridge id STP enabled interfaces

docker0 8000.02424adc44fa no veth33164ac

veth080b625

virbr0 8000.525400e7be5f yes virbr0-nic

以上, docker0 扮演着6d51c11aa19b和e6901fb7ab36这两个容器的虚拟接口 vethxx interface 桥接的角色。 4.4执行docker network inspect bridge查看桥接网络的详细信息1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

[root@localhost ~]# docker network inspect bridge

[

{

"Name": "bridge",

"Id": "b4a135618b2a9aaa3319a941be6803eae00440983c1eac3159bd2976a1608116",

"Scope": "local",

"Driver": "bridge",

"IPAM": {

"Driver": "default",

"Options": null,

"Config": [

{

"Subnet": "172.17.0.0/16",

"Gateway": "172.17.0.1"

}

]

},

"Containers": {

"6a4de392d4bb132def7317d378caa259225b6f0c144cd34b82514093d12e9858": {

"Name": "desperate_jennings",

"EndpointID": "184c034ba8b24768161811b969bd408256baf30f02aef2d2075830b93a1d36d1",

"MacAddress": "02:42:ac:11:00:02",

"IPv4Address": "172.17.0.2/16",

"IPv6Address": ""

},

"70a92ec885f3c6759bebd44141606c3417d969fb1d84604feffd58161600ec0c": {

"Name": "stoic_almeida",

"EndpointID": "82dab105ae0adf413e1b53d8aecc2a734fa78f4c0773fa731d75cb667b32ce38",

"MacAddress": "02:42:ac:11:00:03",

"IPv4Address": "172.17.0.3/16",

"IPv6Address": ""

}

},

"Options": {

"com.docker.network.bridge.default_bridge": "true",

"com.docker.network.bridge.enable_icc": "true",

"com.docker.network.bridge.enable_ip_masquerade": "true",

"com.docker.network.bridge.host_binding_ipv4": "0.0.0.0",

"com.docker.network.bridge.name": "docker0",

"com.docker.network.driver.mtu": "1500"

}

}

]

[root@localhost ~]#

四、自定义网桥

除了默认的 docker0 网桥,用户也可以指定网桥来连接各个容器。在启动 Docker 服务的时候,使用 -b BRIDGE 或 –bridge=BRIDGE 来指定使用的网桥。

Docker 允许你管理 docker0 桥接或者通过-b选项自定义桥接网卡,需要安装bridge-utils软件包。

基本步骤如下:

1.确保 docker 的进程是停止的

2.创建自定义网桥

3.给网桥分配特定的 ip

4.以 -b 的方式指定网桥

具体操作步骤:

4-1)如果服务已经运行,那需要先停止服务,并删除旧的网桥

1 | [root@localhost ~]# systemctl stop docker |

4-2)然后创建一个网桥 bridge0,给网桥分配特定的 ip

1 | [root@localhost ~]# brctl addbr bridge0 |

4-3)查看确认网桥创建并启动

1 | [root@localhost ~]# brctl show |

或:

1 | [root@localhost ~]# ip addr show bridge0 |

4-4)修改/etc/sysconfig/docker文件

添加前面所新建的网桥

1 | [root@localhost ~]# vim /etc/sysconfig/docker |

4-5)启动 Docker 服务

1 | [root@localhost ~]# systemctl start docker |

4-5)新建一个容器,可以看到它已经桥接到了 bridge0 上

1 | [root@localhost ~]# docker run -dit docker.io/centos:centos6 |

4-6)进入容器,查看容器的IP

1 | [root@localhost ~]# docker attach 5768f23887b1 |

docker 服务启动成功并绑定容器到新的网桥,新建一个容器,你会看到它的 ip 是我们的设置的新 ip段, docker 会自动检测到它。用 brctl show 可以看到容器启动或则停止后网桥的配置变化,在容器中使用 ip a 和 ip r 来查看 ip 地址配置和路由信息。

让我们回顾一些基础知识:

机器需要一个网络接口来发送和接受数据包,路由表来定义如何到达哪些地址段。这里的网络接口可以不是物理接口。事实上,每个 linux 机器上的 lo 环回接口( docker 容器中也有)就是一个完全的linux 内核虚拟接口,它直接复制发送缓存中的数据包到接收缓存中。 docker 让宿主主机和容器使用特殊的虚拟接口来通信 – 通信的 2 端叫“ peers“,他们在主机内核中连接在一起,所以能够相互通信。创建他们很简单,前面介绍过了。