1、实验目的

熟悉 ASA 安全配置

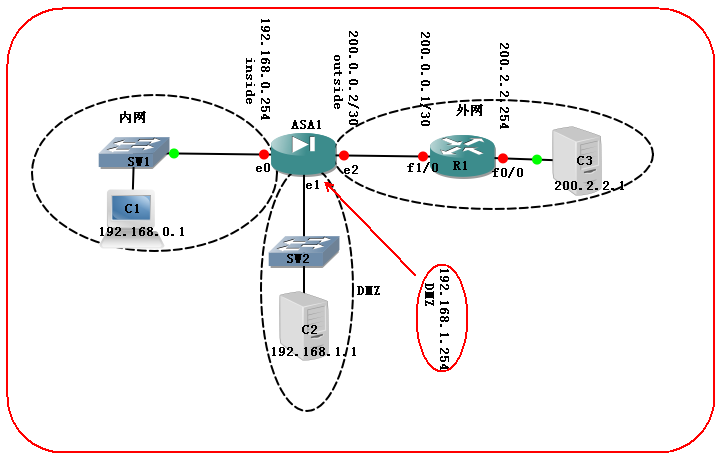

2、实验环境和需求

- 在WEB上建立站点www.benet.com.,在Out为RH5系统,并安装hping2软件包。

在PC1安装日志服务器软件,安装文件为Kiwi_Syslogd - 在ASA上配置使用日志服务器

- 测试ASA防泪滴攻击

- 测试防IP分片攻击

- 在ASA上启IDS,防死亡之ping

3、实验拓扑图

4、配置步骤

4.1 在ASA上配置使用日志服务器

在 pc1 上安装日志服务器的软件,如 Kiwi_Syslogd_8.3.19_Beta.setup.exe

1 | asa802(config)# logging enable |

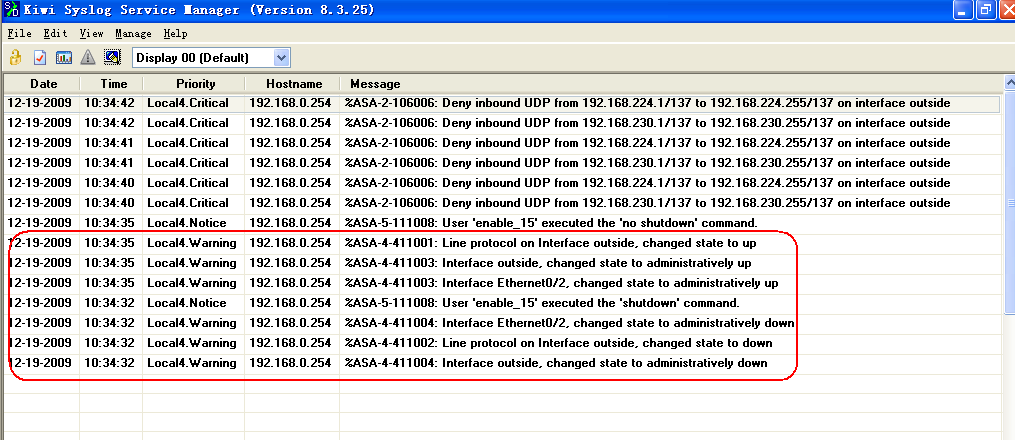

如果在 ASA 上输入如下命令

1 | asa802(config)#int e0/2 |

在 PC1 上看到日志如下:

4.2 测试ASA防御泪滴攻击。

ASA默认配置了基本的威胁检测,它能防御一些基本的威胁

1 | asa802(config)#threat-detection basic-threat |

在外部主机PC2上对WEB服务器发起泪滴攻击:

在PC1查看日志,看到teardrop fragment已经被Deny了

在WEB服务器上启用sniffer抓包,没有抓到泪滴攻击的包,说明基本安全威胁配置就

可以防泪滴攻击

4.3 测试防范IP分片攻击

4.3.1 为了测试,允许外网ping WEB的外部地址200.0.0.253

1 | asa802(config)#access-list out-to-dmz permit icmp any any echo |

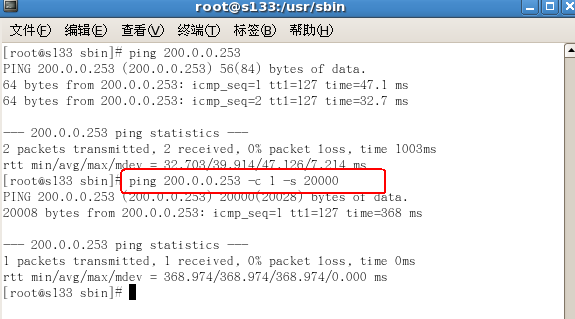

4.3.2 在外部主机上ping 一个20000字节包,同时在WEB上抓包

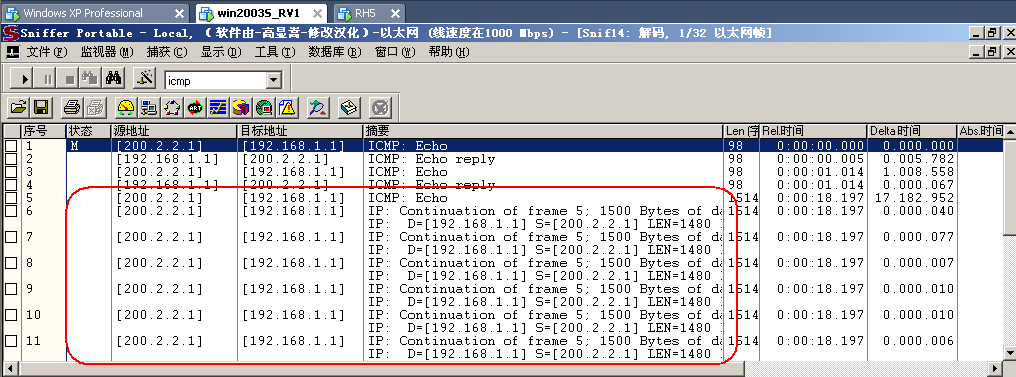

在Web抓包看到了分片

4.3.3 在ASA上启用如下命令,禁用分片,重复第二步

1 | Asa802(config)#fragment chain 1 |

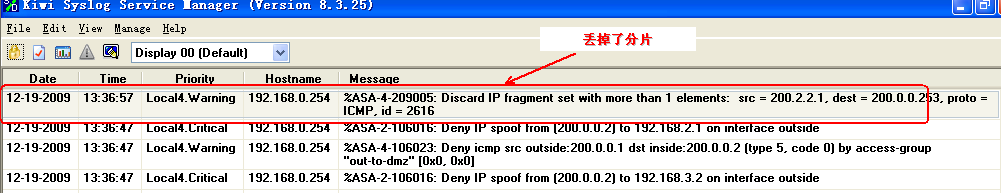

在WEB上没有抓到包,在PC1上日志服务器可以看分片被丢弃

4.4 在ASA上启用IDS功能,防御死亡之ping

4.4.1 配置IDS策略,并应用到inside和outside接口上

1 | (config)# ip audit name inside_ids_info info action alarm |