1、实验目的

熟悉 ASA 基本配置

2、实验环境和需求

在WEB上建立站点www.benet.com.,在Out上建立站点www.out.com,并配置DNS服务,

负责解析www.benet.com(202.0.0.253/29)和www.out.com(IP为 202.2.2.1),PC1 的DNS

指向 200.2.2.1

只能从 PC1 通过 SSH 访问 ASA

从 PC1 可以访问 outside 和 dmz 区的网站,从 Out 主机可以访问 DMZ 区的 Web 站点

从 PC1 可以 ping 通 Out 主

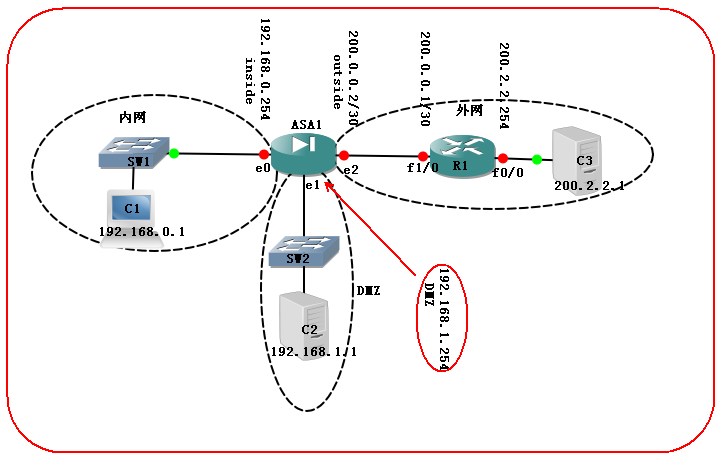

3、实验拓扑图

4、配置步骤

4.1 路由器配置

1 | int f1/0 |

4.2 ASA 基本属性配置

4.2.1 接口配置

1 | Interface E 0/0 |

1 | Interface E 0/1 |

1 | Interface E 0/2 |

4.2.2 ASA 路由配置:静态路由方式

1 | (config)# Route outside 0.0.0.0 0.0.0.0 200.0.0.1 |

4.2.3 从 PC1 上可以 PING 通 通 OUT 主机

默认情况下不允许 ICMP 流量穿过,从内 Ping 外网是不通的,因为 ICMP 应答的报文

返回时不能穿越防火墙,可以配置允许几种报文通过,

1 | (Config)# Access-list 111 permit icmp any any |

此时在 PC1 上就可台 PING 通 OUT 主机了。

测试时允许,在工程中测试完以后关闭。

4.3 只能通过 PC1 telnet 或 或 SSH 访问 ASA

4.3.1 telnet 的密码配置

1 | Passwd benet |

4.3.2 特权模式密码

1 | Enable password 1234 |

telnet

1 | telnet 0 0 inside //允许来自内网的所有用户 telnet 登录,外网拒绝 |

SSH

1 | Domain-name xjld.com //配置域名,在生成密钥时要用到 |

4.4 从 PC1 可以访问 ouside 和 和 DMZ 的网站,从 OUT 可能访问 DMZ 的网站

4.4.1 从 PC1 上就可以访问 Outside 和 dmz 区的网站

1 | (Config)# Nat-control |

4.4.2 从外网 OUT 主机访问 DMZ 中 WEB 服务器

1 | (config)# static (dmz,outside) 200.0.0.253 192.168.1.1 |

4.4.3 测试

1) 在内部访问外部 OUT 主机 WEB 服务。

2) 在外部 OUT 主机通过 IP 200.0.0.253 访问 DMZ 中 192.168.1.1 的 WEB 服务。

注意啦:

如果只有 ASA 外接口一个公网 IP,发布 DMZ 服务器 NAT 方式如下:

这样在外网通过访问 ASA 外接口 80 端口可以访问 192.168.1.1WEB 服务。

1 | (config)# static (dmz,outside) tcp int 80 192.168.1.1 80 |

这样在外网通过访问 ASA 外接口 80 端口可以访问 192.168.1.1WEB 服务。