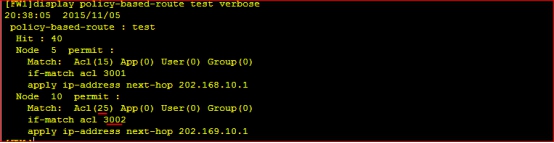

如图所示,在企业内网出口部署一台USG防火墙,其中和内部网络相连的接口位于Trust区域,和外部网络相连的两个接口位于Untrust区域。内网中两个不同网段(网段A和网段B)的用户通过不同的路由访问Internet。

分析:

当不同网段用户需要通过不同的路由到达同一目的地址时,可以配置策略路由实现

实验需求

- 内部vlan10网段从ISP-A线路出去,并且配置ISP-B为备份链路。

- 内部vlan20网段从ISP-B线路出去,并且配置ISP-A为备份链路

配置思路

在USG配置与Router_A、Router_B的互联数据,并配置两条去往Internet的缺省路由。

在USG上配置策略路由,使源地址为10.0.1.30/27的报文的下一跳指定为202.168.10.1,源地址为10.0.1.62/27的报文的下一跳指定为202.169.10.1。

在USG上配置IP-Link,监控下一跳是否可达。如果不可达,则策略路由失效。策略路由失效后,流量将根据设备上生效的缺省路由到达Internet。

1、汇聚层交换机配置

1 | <Huawei>system-view |

2、核心交换机配置

1 | <Huawei>system-view |

3、防火墙配置

1 | <SRG>system-view |

配置IP-Link1,监控202.168.10.1是否可达,如果不可达,则策略路由失效,策略路由失效后,ISP-A线路流量根据默认路由经ISP-B到达Internet;配置IP-Link2,监控202.169.10.1是否可达,如果不可达,则策略路由失效,策略路由失效后,ISP-B线路流量根据默认路由经ISP-A到达Internet。

1 | [FW1]ip-link check enable |

4、R1配置

1 | <Huawei>system-view |

5、R2配置

1 | <Huawei>system-view |

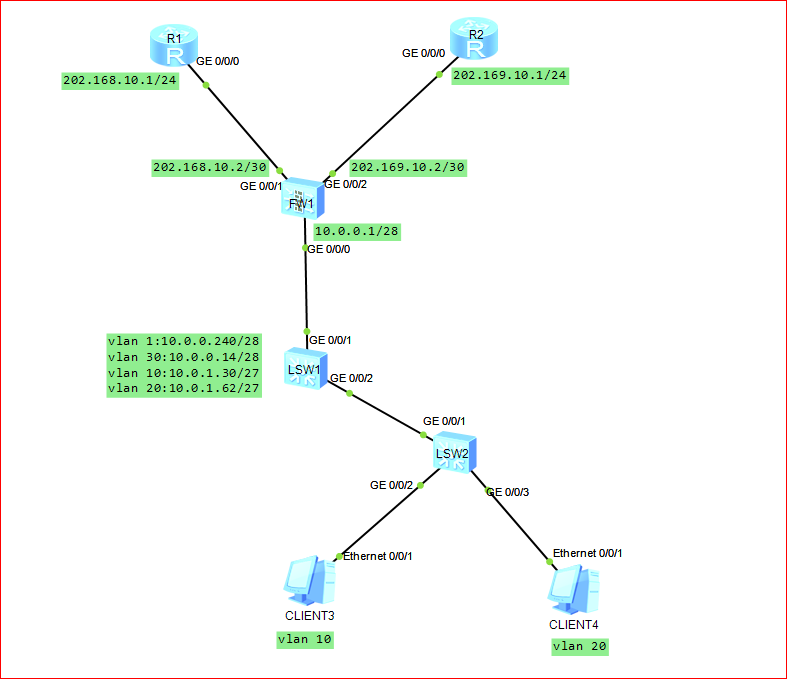

6、验证

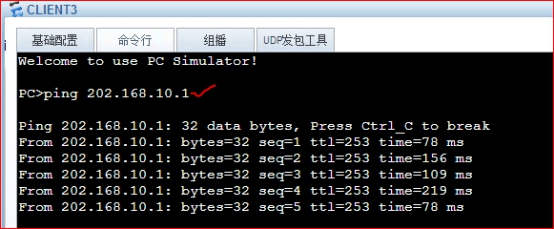

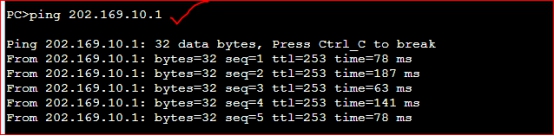

6-1)从client3 ping R1

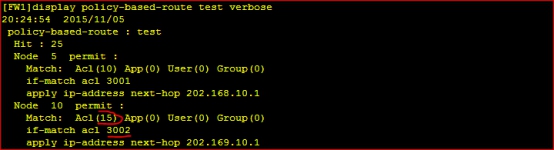

在防火墙上可以查看匹配的策略路由

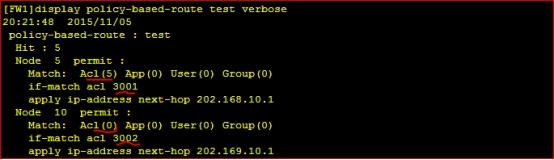

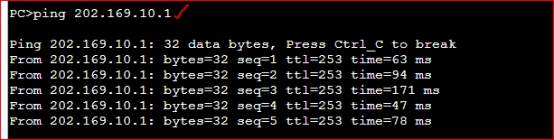

6-2)从client4 ping R2

在防火墙上可以查看匹配的策略路由

6-3)测试NAT负载

1 | [FW1]interface g0/0/1 |

在client3上面去访问ISP2

防火墙匹配记录